Negli ultimi giorni ho scritto a 3 amministratori di rete chiedendo che bloccassero l’attività spammatoria di altrettanti individui che insistevano ad inserire nel blog commenti fittizi aventi l’unico scopo di pubblicizzare casinò online, pillole per dimagrire e sistemi per ingrandire il coso (voi non li vedete perché i commenti contenenti certe parole vengono sospesi e sottoposti alla mia approvazione).

Ho allegato i messaggi e i log che provavano la loro attività e lo spam da questi ip è cessato nel giro di 2 giorni (anche nel caso di una rete coreana che non avrei giurato che mi ascoltasse).

Questo conferma che ormai gli amministratori di rete si sono resi conto che lo spam è una rogna anche per loro perché ha raggiunto dimensioni tali da tradursi in un sensibile spreco di banda che i la loro società paga. Inoltre la loro rete corre il rischio di finire su una lista nera (blacklist) che fa sì che i più noti provider non accettino più la loro posta, quindi prendono provvedimenti.

Perciò, quando ricevete email non richieste, oltre ad attivare misure bloccanti, se avete tempo e voglia, protestate! È il modo più sicuro per ottenere risultati. Più gente lo fa, meno spam gira.

Non rispondete allo spammer. Di solito l’indirizzo di ritorno è falso e quando non lo è, o appartiene a un utente ignaro oppure, se è una casella controllata dallo spammer, serve solo a dare al vostro indirizzo email un grande valore, perché la risposta costituisce una conferma che un umano ha letto la mail.

Si fa così:

per prima cosa bisogna identificare il luogo di partenza e per fare questo occorre visualizzare gli header del messaggio, cioè le intestazioni che i vari computer per cui il messaggio passa aggiungono in testa. Per esempio, prendiamo questa email, che voi vedete così:

From: Braelyn Ewing < chana @k3btg.com>

Reply-To: Braelyn Ewing < chana @k3btg.com>

To: Egon Macmillan < xx@pippo.org>

Subject: Re: your coupo

Date: Fri, 26 Jan 2007 10:00:25 +0100

Hi

Viag_gra $3. 30

Ambi_ien $2. 90

Vali_ium $1. 25

CiaI_lis $3. 75

Xan_nax $1. 50

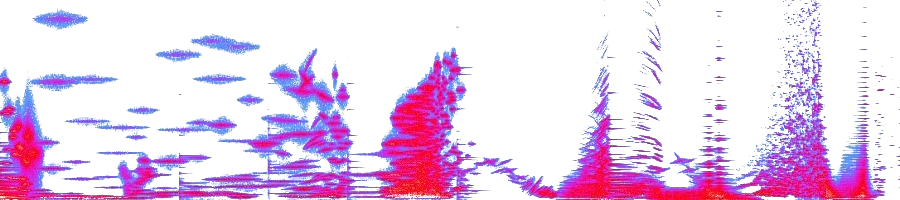

Ora, se chiedete al vostro programma di email di mostrare gli header (il comando è una voce di menu come: “mostra messaggio completo”, “mostra header”, “mostra intestazioni” o simile), esce, per esempio, questo

Return-Path: < chana @k3btg.com>

Received: from pippo.org [217.131.171.142] by host.linux with POP3

(fetchmail-6.3.4) for < pippo1@localhost> (single-drop); Wed, 27 Dec 2006

16:33:39 +0100 (CET)

Received: from k3btg.com (i53871784.versanet.de [83.135.23.132]) by

pippo.org (8.11.6/8.11.6) with SMTP id kBR8wRv31793 for

< xx@pippo.org>; Wed, 27 Dec 2006 01:58:29 -0700

Message-ID: <01c74128$6ad6d570$84178753@EVALUATION1>

Reply-To: “Braelyn Ewing” < chana @k3btg.com>

From: “Braelyn Ewing” < chana @k3btg.com>

To: “Egon Macmillan” < xx@pippo.org>

Subject: Re: your coupo

Date: Fri, 26 Jan 2007 10:00:25 +0100

MIME-Version: 1.0

Content-Type: multipart/alternative; boundary=”—-=_NextPart_000_02C7_01C7412F.7F7411D0″

X-Priority: 3

X-MSMail-Priority: Normal

X-Mailer: Microsoft Outlook Express 6.00.2900.2180

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2900.2180

X-UIDL: PjQ!!OR~”!n$’!!nmj!!

This is a multi-part message in MIME format.

——=_NextPart_000_02C7_01C7412F.7F7411D0

Content-Type: text/plain; charset=”Windows-1252″

Content-Transfer-Encoding: quoted-printable

Hi

Viag_gra $3. 30

Ambi_ien $2. 90

Vali_ium $1. 25

CiaI_lis $3. 75

Xan_nax $1. 50

In mezzo a questa roba, l’unica cosa importante sono le linee che iniziano con “Received”: ogni linea rappresenta un computer attraverso il quale questo messaggio è passato. Ce ne possono essere molte.

NB: tutto il resto non ha alcun senso perché può essere falsificato. Per questo spesso vi arriva della posta che non sembra essere diretta a voi.

Received: from pippo.org [217.131.171.142] by host.linux with POP3

(fetchmail-6.3.4) for < pippo1@localhost> (single-drop); Wed, 27 Dec 2006

16:33:39 +0100 (CET)

Received: from k3btg.com (i53871784.versanet.de [83.135.23.132]) by

pippo.org (8.11.6/8.11.6) with SMTP id kBR8wRv31793 for

< xx@pippo.org>; Wed, 27 Dec 2006 01:58:29 -0700

e fra queste, quella originaria è l’ultima (quella più in basso; ogni computer aggiunge la sua linea sopra alle precedenti)

Received: from k3btg.com (i53871784.versanet.de [83.135.23.132]) by

pippo.org (8.11.6/8.11.6) with SMTP id kBR8wRv31793 for

< xx@pippo.org>; Wed, 27 Dec 2006 01:58:29 -0700

Questa linea dice che il primo passo del messaggio è stato andare da k3btg.com (i53871784.versanet.de [83.135.23.132]) a pippo.org in data 27 Dec 2006 01:58:29 -0700.

k3btg.com (i53871784.versanet.de [83.135.23.132]), quindi, è la macchina di partenza, verosimilmente l’ip dello spammer oppure quello di un computer utilizzato fraudolentemente per questo fine.

A questo punto basta scrivere all’amministratore della rete di cui fa parte il computer identificato in quel momento dall’ip 83.135.23.132 e segnalare il problema.

Per sapere chi è basta cercare un sito che faccia whois in internet oppure dare il comando whois numero su un terminale.

83.135.23.132 = [ i53871784.versanet.de ]

e cliccando sul nome [ i53871784.versanet.de ] vi mostra una serie di dati fra cui appare

remarks: abuse reports please to: abuse@versatel.de

oppure

abuse-mailbox: abuse@versatel.de

Questo è l’indirizzo a cui bisogna scrivere inviando il messaggio spammatorio completo con tutti gli header di cui sopra, compresa la data e l’ora. Solo così l’amministratore di rete potrà risalire al computer incriminato.

Io di solito aggiungo anche qualche frase di circostanza, tipo

Hi

here is a spam message apparently originating from your network.

Thank you vm for your interest.

Regards

Header & text follow

…header e testo completi…

Adesso mi direte che è una palla, però, credetemi, una vigorosa azione della comunità è l’unico modo di fermare lo spam.

Se volete approfondire l’argomento, andate qui.