L’universo non è user friendly, ovvero su internet una cosa che sembra banalissima può avere effetti collaterali spiacevoli o, come minimo, non previsti.

Generalmente non ci si pensa, ma entrare in internet è come andare in un paese straniero, con le sue usanze, le sue leggi, le sue consuetudini e i suoi abitanti. C’è gente che su internet ci vive. C’è qualcun altro, come il sottoscritto, che magari non ci vive, ma lo conosce molto bene (in realtà, in questo periodo, praticamente ci vivo anch’io). C’è qualcuno che lo abita a tempo parziale, per esempio per affari, e poi ci sono i turisti, la maggior parte di voi.

Ora, quando fate i turisti, anche quando viaggiate in un gruppo organizzato, qualche precauzione la prendete. Se, poi, viaggiate da soli, dovete anche stare un po’ attenti a come vi comportate e a dove ficcate il naso. Se entrate in un quartiere malfamato ben vestiti, con il Rolex al polso e la videocamera al collo, non solo sarete rapinati e magari anche pestati o peggio, ma oltretutto, quando la polizia vi verrà a ripescare, ve ne dirà quattro.

Però a volte potete anche stare attenti, ma inciampate in una qualche usanza locale di cui non siete a conoscenza e fate una pessima figura perdendo stima e amicizie. Per esempio, ci sono paesi in cui soffiarsi il naso in pubblico, soprattutto al chiuso, è considerato segno di maleducazione, più o meno come sputare per terra. Si va in bagno a farlo.

Ci sono, invece, altri paesi in cui sputare per terra, in strada, è normale e lo fanno anche le ragazzine di 15 anni, oppure ruttare sonoramente dopo il pranzo è un apprezzamento per la cucina del padrone di casa.

Ecco, internet ha le sue usanze e regole e spesso, se qualcuno non sa o non pensa a quello che fa, incappa in qualche disavventura. Qualche esempio.

Nota: questi esempi non sono nuovi. Non sto suggerendo nessun nuovo “hack” e proprio il fatto che siano ampiamente noti alla comunità degli “smanettoni” ma ignorati dalla massa comprova quanto dico.

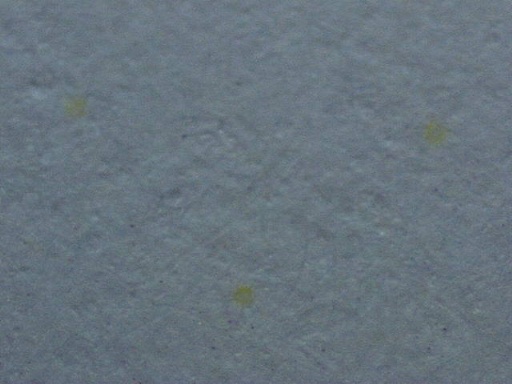

Adesso guardate l’immagine qui a sinistra. È una stanza in un ufficio in america. L’immagine viene da una webcam e nella pagina originale, si aggiorna ogni 5 secondi. È grande 4 volte questa, quindi si vede tutto molto bene. Il signore in fondo sta armeggiando con la stampante. È entrato 30 secondi fa, magari per aggiungere carta. Forse tra un po’ se ne andrà, o forse si siederà al computer. Il problema è che lui non sa che io lo sto guardando.

Adesso guardate l’immagine qui a sinistra. È una stanza in un ufficio in america. L’immagine viene da una webcam e nella pagina originale, si aggiorna ogni 5 secondi. È grande 4 volte questa, quindi si vede tutto molto bene. Il signore in fondo sta armeggiando con la stampante. È entrato 30 secondi fa, magari per aggiungere carta. Forse tra un po’ se ne andrà, o forse si siederà al computer. Il problema è che lui non sa che io lo sto guardando.

Forse sa della webcam o forse no. Se lo sa, sa anche che il suo capo o qualcuno della sorveglianza tiene d’occhio quella stanza, ma non immagina che io lo sto guardando. Perché questa non è una di quelle webcam messe lì per pubblicità che tutti possono vedere. Questa è, o dovrebbe essere, una telecamera di sorveglianza ad uso interno. Ci si accede via internet, così si può tenere d’occhio la situazione anche da lontano, ma, quasi certamente, non è previsto che sia vista da terzi.

Invece io la vedo. Nello stesso modo potrei mostrarvi migliaia di altre situazioni: un porticciolo alle Bahamas (invidia!), una lavanderia in Giappone, l’interno di un grande magazzino, un autosalone negli USA, un laboratorio in Svizzera, il cane di un/una giapponese, magari, se cerco a lungo, anche il bambino di qualcun altro. Tutte webcam di sorveglianza.

E allora come mai io, da casa mia, le vedo? Perché sono un hacker? Assolutamente no. Le potete vedere anche voi (e fra un attimo lo farete). Questo solo grazie al fatto che le webcam sono user friendly e la gente le usa senza sapere quello che sta facendo.

Già. Ormai tutto nel computer deve essere user friendly. Così, sulla scatola della webcam (neanche sul manuale; quello nessuno lo guarda), c’è scritto: “facile da installare; collegala alla presa USB e inserisci il CD”. E probabilmente è partito un programma che a un certo punto ha detto “se sei su un server web puoi accedere alla webcam via internet: vuoi farlo? sì/no”. L’utente preme sì e nello spazio web del server, viene installata una “utility” che prende le immagini della webcam e fabbrica una pagina web con l’immagine dentro. Poi il programma di installazione amichevolmente informa: “Puoi vedere la webcam collegandoti all’URL http://www.tuosito.com/ViewCamera”.

Il punto è che tutte le webcam di quel modello si installano così e naturalmente la cosa è nota.

E adesso viene il bello. E il bello si chiama Google. Perché se l’idiota che amministra quel server web non si prende la briga di dire a Google di non indicizzare la pagina della webcam (cosa molto semplice, se uno sa cosa sta facendo), Google la memorizza e così basta chiedergli: “dammi tutti le pagine che nell’URL hanno ViewCamera” (in googlese inurl:ViewCamera) per trovare tutte le webcam non protette e spiare in casa altrui.

Naturalmente, questo è solo un esempio che non funzionerebbe. Serve a far capire come funziona il gioco. In realtà ogni webcam ha una sua specifica modalità di accesso, quindi bisogna sapere esattamente cosa cercare.

Ora, se volete, provate. Qui vi ho costruito dei link che lanciano Google (si aprirà in un’altra finestra) con la stringa di ricerca già inserita. Per esempio, per cercare le Panasonic Cam, cliccate

Panasonic Cam oppure

altre Panasonic Cam.

Ora cliccate su uno dei risultati per vedere la webcam. Attenzione: non tutte funzionano. Alcune, nel frattempo, saranno state protette, altre sono spente, altre sono accese ma è notte e si vedrà solo nero, ma molte funzioneranno.

Qui trovate i link per cercare altri modelli di webcam. Con alcune dovrete attendere perché si carica un applet java. Notate, però, che avete a disposizione anche i controlli della camera. Potete muoverla, zoomare, etc.

Webcam XP (logitech e simili)

Sony NC RZ30

Canon Cam

Axis Cam

altra Axis Cam

Toshiba (nella pagina di login cliccate il bottone “Login”; se invece vi chiede una pw, è stata protetta: non tentate neppure, tentare sarebbe un reato)

Ecco il senso del titolo. Tutto sembra facile, vi viene pubblicizzato come banale e sembra esserlo perché la cosa funziona, però, ignorando tutto quello che ci sta dietro, funziona troppo, nel senso che è aperto a tutti. Questa è la filosofia Windows: non ti preoccupare, non è necessario che tu sappia, facciamo tutto noi. Adesso cominciate a capire perché Windows è una così facile preda dei virus?

Per finire, so che qualcuno si chiederà: “è legale guardare le webcam degli altri?”. Permettetemi di rispondere con un esempio. Se una bella ragazza (o un bel ragazzo, altrimenti qualcuno mi dà del maschilista) si spoglia nella casa di fronte in una stanza senza tende, è legale guardare? Beh, se il soggetto è capace di intendere e volere, i casi sono due: o vuole essere guardato o non gliene frega niente.

Analogamente, se uno mette sul web una webcam e non si cura di proteggersi, è lo stesso. Sono anni che questo trucco gira e ormai dovrebbe essere noto.

Vero è che spesso gli amministratori dei server non sanno fare il loro mestiere o se ne fregano, ma questo è un problema loro. L’anno scorso, giocherellando in questo modo, mi sono trovato di fronte 4 webcam con dentro i passeggeri che stavano ritirando i bagagli in un grande aeroporto tedesco. Sono rimasto basito a guardarli per un po’, poi ho pensato di mandare una mail agli amministratori dello scalo.

I bastardi le hanno chiuse e non mi hanno nemmeno ringraziato. La prossima volta, invece di avvertirli, scrivo dicendo “Allora, sto per denunciarvi per la privacy e mandare la notizia ai giornali. Cosa facciamo?”

Nel 2006 ho pubblicato un post intitolato L’Universo non è user friendly, dedicato alle webcam non protette e in generale, a tutti quelli che non si rendono conto che internet ha delle regole di comportamento ed è bene seguirle per non trovarsi nei guai. Il post spiega come trovare e guardare le webcam non protette che operano su internet. Tecnicamente non si commette nessun reato perché non si forza nulla. Non essendo la pagina protetta, si accede semplicemente a un sito individuato da un indirizzo ip, come tutti gli altri.

Nel 2006 ho pubblicato un post intitolato L’Universo non è user friendly, dedicato alle webcam non protette e in generale, a tutti quelli che non si rendono conto che internet ha delle regole di comportamento ed è bene seguirle per non trovarsi nei guai. Il post spiega come trovare e guardare le webcam non protette che operano su internet. Tecnicamente non si commette nessun reato perché non si forza nulla. Non essendo la pagina protetta, si accede semplicemente a un sito individuato da un indirizzo ip, come tutti gli altri.

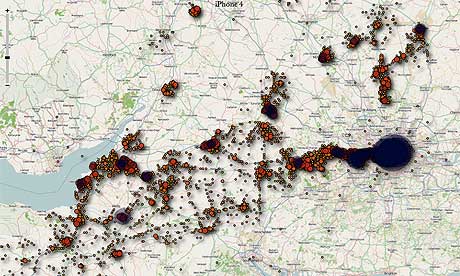

Google Latitude

Google Latitude

Adesso guardate l’immagine qui a sinistra. È una stanza in un ufficio in america. L’immagine viene da una webcam e nella pagina originale, si aggiorna ogni 5 secondi. È grande 4 volte questa, quindi si vede tutto molto bene. Il signore in fondo sta armeggiando con la stampante. È entrato 30 secondi fa, magari per aggiungere carta. Forse tra un po’ se ne andrà, o forse si siederà al computer. Il problema è che lui non sa che io lo sto guardando.

Adesso guardate l’immagine qui a sinistra. È una stanza in un ufficio in america. L’immagine viene da una webcam e nella pagina originale, si aggiorna ogni 5 secondi. È grande 4 volte questa, quindi si vede tutto molto bene. Il signore in fondo sta armeggiando con la stampante. È entrato 30 secondi fa, magari per aggiungere carta. Forse tra un po’ se ne andrà, o forse si siederà al computer. Il problema è che lui non sa che io lo sto guardando.